摘要:本報告旨在對國外知名互聯網公司(如Google、Facebook、Amazon、Microsoft等)發布的開源軟件中存在的常見安全缺陷進行系統分析,并結合網絡與信息安全軟件開發的實踐,提出相應的風險防范與代碼審計建議,以提升軟件供應鏈的整體安全性。

一、引言

隨著開源軟件在互聯網基礎設施與應用開發中的普及,其安全性已成為全球關注的焦點。國外科技巨頭貢獻了大量高質量的開源項目,但其中仍潛藏著各類安全缺陷,可能對依賴這些組件的系統造成嚴重威脅。本報告從代碼層面出發,結合公開的漏洞數據庫(如CVE、NVD)及實際案例,對典型安全缺陷進行剖析。

二、開源軟件安全缺陷的常見類型

- 內存安全漏洞:在C/C++等語言開發的項目中,緩沖區溢出、釋放后使用(Use-After-Free)等漏洞頻發,如Google的Chrome瀏覽器、Microsoft的.NET框架歷史版本中均出現過相關案例。

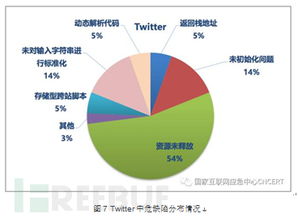

- 輸入驗證缺陷:缺乏對用戶輸入的有效過濾與驗證,導致SQL注入、跨站腳本(XSS)等問題,常見于Web框架與庫(如Facebook的React早期版本中存在XSS風險)。

- 配置與權限問題:默認配置不安全、權限提升漏洞等,例如Amazon AWS SDK的某些版本曾因默認權限設置不當引發數據泄露風險。

- 依賴鏈風險:開源項目常依賴大量第三方庫,間接引入漏洞,如Log4j事件凸顯了供應鏈安全的脆弱性。

三、缺陷成因分析

- 開發流程中的安全實踐不足:盡管大公司普遍推行安全開發生命周期(SDL),但在快速迭代的壓力下,代碼審查與安全測試可能被簡化。

- 復雜性與技術債:大型開源項目代碼量龐大,歷史遺留代碼難以全面重構,增加了安全維護的難度。

- 社區協作的挑戰:開源項目依賴全球貢獻者,代碼質量與安全意識參差不齊,惡意提交(如故意植入后門)風險亦存在。

四、對網絡與信息安全軟件開發的啟示

- 強化安全編碼規范:在軟件開發初期嵌入安全要求,采用靜態分析工具(如Coverity、SonarQube)進行自動化檢測。

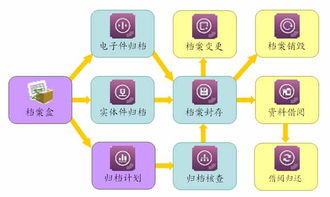

- 建立供應鏈安全管理機制:對引入的開源組件進行清單管理,定期掃描漏洞(使用OWASP Dependency-Check等工具),及時更新或替換風險組件。

- 實施深度防御策略:在軟件架構中采用最小權限原則、隔離機制(如沙箱),降低單一漏洞的影響范圍。

- 推動安全社區協作:鼓勵開發者參與開源安全計劃(如Google的OSS-Fuzz),通過眾測與漏洞賞金提升代碼健壯性。

五、結論與建議

國外互聯網公司的開源軟件雖推動了技術創新,但其安全缺陷揭示了軟件供應鏈的潛在風險。為保障網絡與信息安全,開發團隊應:

- 將安全審計納入開源組件選型流程;

- 持續監控漏洞披露平臺,建立應急響應機制;

- 投資于安全培訓,提升開發人員的安全意識與技能。

通過綜合治理,方能構建更可信的軟件開發生態,抵御日益復雜的網絡威脅。